Pada bulan Mei 2021, Colonial Pipeline, operator pipa bahan bakar utama di Amerika Serikat, terkena serangan ransomware. Ransomware adalah jenis perangkat lunak berbahaya yang mengenkripsi file korban dan meminta pembayaran sebagai imbalan untuk kunci dekripsi yang dapat membuka kunci file. Dalam kasus ini, para penyerang menggunakan varian ransomware yang disebut DarkSide untuk mengenkripsi file-file perusahaan dan meminta pembayaran tebusan sebesar $4,4 juta dalam bentuk Bitcoin.

Serangan ini memiliki dampak yang signifikan terhadap operasi perusahaan dan ekonomi Amerika Serikat yang lebih luas, karena Colonial Pipeline mengangkut sekitar 45% bahan bakar yang dikonsumsi di Pantai Timur Amerika Serikat. Perusahaan menutup operasi pipanya selama beberapa hari sebagai respon atas serangan tersebut, yang menyebabkan kelangkaan bahan bakar dan kenaikan harga di beberapa daerah. Serangan ini juga mengindikasikan kerentanan infrastruktur penting terhadap serangan siber dan memicu kekhawatiran tentang perlunya langkah-langkah keamanan siber yang lebih kuat.

Pemerintah AS dan lembaga penegak hukum meluncurkan investigasi atas serangan tersebut dan kemudian mengaitkannya dengan kelompok kriminal yang diyakini berbasis di Rusia. Pemerintah Amerika Serikat juga telah mengambil langkah-langkah untuk meningkatkan langkah-langkah keamanan siber untuk infrastruktur penting dan mendesak perusahaan-perusahaan swasta untuk melakukan hal yang sama.

Kerugian akibat serangan ransomware sulit untuk diperkirakan dengan tepat, karena banyak serangan yang tidak diungkapkan atau dilaporkan kepada publik. Menurut sebuah laporan dari Cybersecurity Ventures, biaya kerusakan ransomware global diprediksi mencapai $265 miliar pada tahun 2031, naik dari $20 miliar pada tahun 2021. Laporan ini juga memprediksi bahwa akan ada serangan ransomware pada bisnis setiap 11 detik pada tahun 2023. Ini menunjukkan peningkatan yang signifikan dalam dampak finansial dari serangan ransomware.

Selain itu, kerugian akibat serangan ransomware lebih dari sekadar pembayaran tebusan. Kerugian yang timbul juga dapat mencakup hilangnya pendapatan, biaya remediasi, biaya hukum, kerusakan reputasi, dan biaya tidak langsung lainnya. Sebagai contoh, serangan Colonial Pipeline pada bulan Mei 2021 tersebut dilaporkan merugikan perusahaan lebih dari $4 juta dalam pembayaran uang tebusan, dan menyebabkan kelangkaan bahan bakar yang meluas dan kenaikan harga di seluruh Pantai Timur Amerika Serikat.

Perlu dicatat bahwa kerugian sebenarnya akibat dari serangan ransomware mungkin lebih tinggi daripada yang dilaporkan secara publik, karena banyak organisasi yang memilih untuk tidak mengungkapkan serangan tersebut untuk menghindari publisitas negatif atau kerusakan reputasi mereka.

Serangan ransomware biasanya terjadi ketika penyerang mendapatkan akses ke jaringan atau sistem komputer korban melalui kerentanan, seperti kerentanan perangkat lunak yang belum ditambal, email phishing, atau kata sandi yang lemah. Setelah penyerang mendapatkan akses, mereka menggunakan jenis malware yang dikenal sebagai ransomware untuk mengenkripsi file korban, membuatnya tidak dapat diakses oleh korban.

Dalam kasus serangan Colonial Pipeline, para penyerang kemungkinan mendapatkan akses ke sistem komputer perusahaan melalui email phishing atau cara lain, dan kemudian menggunakan ransomware DarkSide untuk mengenkripsi file perusahaan. Para penyerang mungkin juga menggunakan taktik lain, seperti mengeksploitasi kerentanan pada perangkat lunak atau jaringan perusahaan, untuk mendapatkan akses ke sistem perusahaan.

Ada banyak jenis ransomware yang berbahaya di luar sana, dan jenis yang baru muncul setiap saat. Berikut ini beberapa jenis ransomware yang paling terkenal dan berbahaya:

- Ryuk: Ransomware ini telah bertanggung jawab atas banyak serangan terkenal pada organisasi di seluruh dunia, termasuk rumah sakit, lembaga pemerintah, dan perusahaan swasta.

- Conti: Ransomware ini telah digunakan dalam serangan terhadap infrastruktur penting, termasuk sistem kesehatan Irlandia dan Departemen Energi AS.

- DarkSide: Ransomware ini bertanggung jawab atas serangan Colonial Pipeline pada Mei 2021, yang menyebabkan kelangkaan bahan bakar dan kenaikan harga yang meluas di seluruh Pantai Timur Amerika Serikat.

- REvil (alias Sodinokibi): Ransomware ini telah digunakan dalam serangan terhadap berbagai macam organisasi, termasuk firma hukum, lembaga keuangan, dan penyedia layanan terkelola.

- LockBit: Ransomware ini dikenal dengan enkripsinya yang cepat dan sering digunakan dalam serangan yang ditargetkan terhadap organisasi.

Penting untuk diperhatikan bahwa lanskap ancaman terus berkembang, dan jenis-jenis ransomware baru dapat muncul yang bahkan lebih berbahaya dan canggih daripada yang saat ini dikenal.

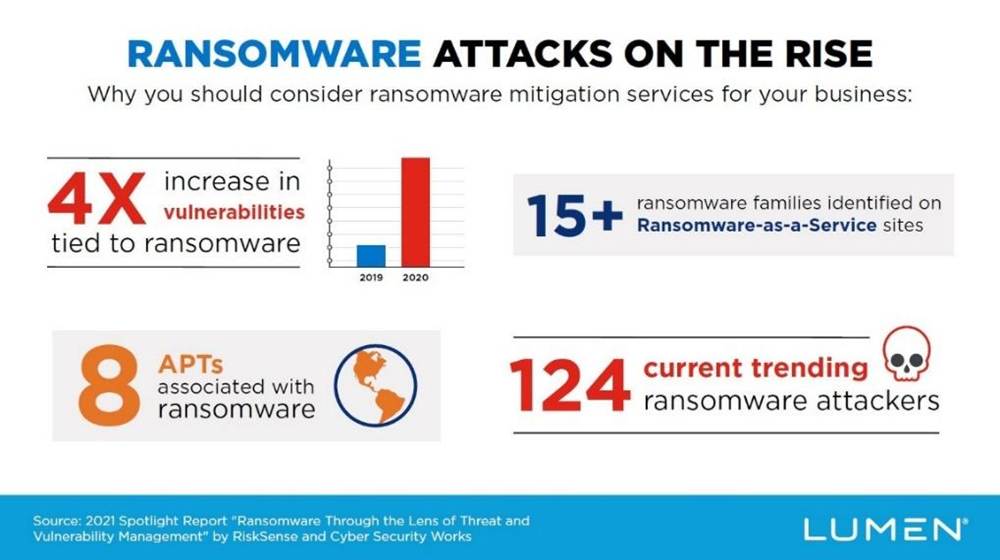

Berdasarkan Laporan Indeks Ransomware Q2-Q3 2022 yang dikeluarkan oleh Ivanti, sebuah firma keamanan siber, bersama Cyber Security Works, sebuah Certifying Numbering Authority (CNA), dan Cyware, penyedia platform teknologi terkemuka, mengungkapkan bahwa ransomware telah tumbuh sebesar 466% sejak 2019, dan semakin banyak digunakan sebagai pendahulu perang fisik seperti yang terlihat pada konflik Rusia di Ukraina dan perang siber Iran dan Albania.

Kelompok ransomware terus berkembang dalam volume dan kecanggihan dengan 35 kerentanan yang dikaitkan dengan ransomware dalam tiga kuartal pertama tahun 2022 dan 159 tren eksploitasi aktif. Laporan tersebut juga mengidentifikasi 10 keluarga ransomware baru (Black Basta, Hive, BianLian, BlueSky, Play, Deadbolt, H0lyGh0st, Lorenz, Maui, dan NamPoHyu), sehingga totalnya menjadi 170. Dengan 101 CVE untuk melakukan phishing, para penyerang ransomware semakin mengandalkan teknik spear phishing untuk memikat korban yang tidak menaruh curiga dan mengirimkan muatan berbahaya mereka. Pegasus adalah contoh yang kuat di mana pesan phishing sederhana digunakan untuk membuat akses pintu belakang awal ditambah dengan kerentanan iPhone yang menyebabkan infiltrasi dan kompromi terhadap banyak tokoh di seluruh dunia.

Ransomware membutuhkan interaksi manusia, dan phishing sebagai satu-satunya vektor serangan adalah sebuah mitos. Tim Ivanti telah menganalisis dan memetakan 323 kerentanan ransomware saat ini terhadap kerangka kerja MITRE ATT&CK untuk menentukan taktik, teknik, dan prosedur yang tepat, yang dapat digunakan sebagai rantai pembunuh untuk mengkompromikan organisasi dan menemukan bahwa 57 di antaranya mengarah pada pengambilalihan sistem secara menyeluruh, mulai dari akses awal hingga eksfiltrasi.

Laporan tersebut juga mengidentifikasi dua kerentanan ransomware baru (CVE-2021-40539 dan CVE-2022-26134), yang keduanya dieksploitasi oleh keluarga ransomware yang produktif seperti AvosLocker dan Cerber sebelum atau pada hari yang sama ketika mereka ditambahkan ke National Vulnerability Database (NVD). Statistik ini menekankan bahwa jika organisasi hanya mengandalkan pengungkapan NVD untuk menambal kerentanan, mereka akan rentan terhadap serangan.

Laporan tersebut mengungkapkan bahwa katalog Known Exploited Vulnerabilities (KEV) dari CISA, yang memberikan daftar kerentanan yang harus ditambal oleh perusahaan sektor publik dan lembaga pemerintah AS dalam tenggat waktu tertentu, tidak mencantumkan 124 kerentanan ransomware.

Kekhawatiran menjadi semakin bertambah dengan adanya kelompok-kelompok kejahatan siber terorganisir yang berspesialisasi dalam serangan ransomware. Kelompok-kelompok ini beroperasi sebagai perusahaan kriminal, sering kali dengan struktur hirarkis dan peran khusus untuk anggota yang berbeda. Beberapa dari kelompok ini telah beroperasi selama bertahun-tahun dan telah mengembangkan teknik-teknik canggih untuk menghindari deteksi dan berhasil melakukan serangan ransomware.

Kelompok-kelompok ini biasanya beroperasi secara profesional dan terorganisir, dengan beberapa menawarkan ransomware-as-a-service (RaaS) pada penjahat lain yang ingin melakukan serangan ransomware tetapi tidak memiliki keahlian teknis untuk melakukannya sendiri. RaaS memungkinkan siapa saja untuk meluncurkan serangan ransomware, sering kali dengan persentase pembayaran tebusan.

Beberapa kelompok ransomware yang paling terkenal termasuk REvil (alias Sodinokibi), DarkSide, Maze, dan Ryuk. Kelompok-kelompok ini bertanggung jawab atas beberapa serangan ransomware yang paling terkenal dalam beberapa tahun terakhir, termasuk serangan terhadap infrastruktur penting, organisasi kesehatan, dan lembaga pemerintah.

Lembaga penegak hukum dan perusahaan keamanan siber bekerja untuk melacak dan mengganggu kelompok-kelompok ini, tetapi mereka terus menjadi ancaman yang signifikan bagi organisasi di seluruh dunia.

Lembaga penegak hukum telah melakukan beberapa penangkapan signifikan terhadap anggota geng ransomware dalam beberapa tahun terakhir. Penangkapan ini telah mengacaukan beberapa kelompok ransomware yang paling terkenal dan mengirimkan pesan kepada penjahat siber lainnya bahwa mereka tidak kebal dari tindakan penegakan hukum.

Berikut ini beberapa contoh penangkapan penting:

- Pada tahun 2021, polisi Ukraina menangkap anggota geng ransomware Cl0p, menyita komputer, mobil, dan uang tunai lebih dari $180.000.

- Pada tahun 2020, Departemen Kehakiman AS mengumumkan dakwaan terhadap anggota kelompok Evil Corp, termasuk pemimpinnya, yang ditambahkan ke daftar Orang Paling Dicari FBI. Kelompok ini bertanggung jawab atas Trojan perbankan Dridex dan ransomware WastedLocker.

- Pada tahun 2019, pihak berwenang di Rumania menangkap anggota BitClub Network, sebuah skema penambangan dan investasi mata uang kripto yang diduga digunakan untuk mencuci dana dari serangan ransomware.

- Pada tahun 2018, pihak berwenang Ukraina menangkap anggota kelompok FIN7, yang bertanggung jawab atas serangan malware Carbanak dan Cobalt terhadap lembaga keuangan di seluruh dunia.

Meskipun penangkapan ini cukup signifikan, tetapi aksi ini tidak serta merta menghilangkan ancaman serangan ransomware sepenuhnya. Kelompok ransomware terus berkembang, dan kelompok-kelompok baru terus bermunculan setiap saat.

Serangan ransomware sulit dihentikan karena sering kali dirancang untuk menerobos langkah-langkah keamanan tradisional dan mengeksploitasi kerentanan pada suatu sistem. Berikut ini beberapa alasan mengapa serangan ransomware sulit dicegah dan dihentikan:

- Kurangnya sumber daya dan keahlian: Banyak organisasi mungkin tidak memiliki sumber daya atau keahlian untuk menerapkan langkah-langkah keamanan siber yang kuat atau merespons serangan ransomware secara efektif.

- Kesalahan manusia: Serangan ransomware sering kali bergantung pada kesalahan manusia, seperti tertipu oleh email phishing atau mengklik tautan berbahaya, sehingga sulit untuk dicegah hanya dengan langkah-langkah teknis.

- Potensi pembayaran yang tinggi: Serangan Ransomware bisa sangat menguntungkan bagi para penyerang, yang berarti mereka memiliki insentif yang kuat untuk terus mengembangkan serangan yang baru dan lebih canggih.

- Sifat anonim dari mata uang kripto: Penggunaan mata uang kripto seperti Bitcoin untuk meminta pembayaran tebusan menyulitkan untuk melacak para penyerang atau memulihkan dana setelah mereka dibayarkan.

Jika organisasi Anda terkena serangan ransomware, berikut ini beberapa langkah yang bisa Anda lakukan untuk merespons insiden tersebut:

- Mengisolasi sistem yang terinfeksi: Isolasi sistem yang terinfeksi dari seluruh jaringan untuk mencegah penyebaran ransomware lebih lanjut. Ini bisa termasuk memutuskan sambungan perangkat yang terinfeksi dari jaringan dan menonaktifkan koneksi Wi-Fi atau Bluetooth.

- Menilai kerusakan: Tentukan cakupan serangan, data apa saja yang telah dienkripsi, dan berapa banyak sistem yang terpengaruh. Informasi ini akan sangat penting dalam menentukan cara menanggapi serangan.

- Beritahukan pihak berwenang: Laporkan serangan tersebut pada lembaga penegak hukum, pihak otoritas keamanan siber, dan regulator sektor, karena mereka mungkin dapat membantu menyelidiki insiden tersebut dan berpotensi mengidentifikasi penyerang.

- Beritahukan pemangku kepentingan: Berkomunikasi dengan karyawan, pelanggan, dan pemangku kepentingan lainnya tentang serangan tersebut dan potensi dampaknya terhadap data atau layanan mereka.

- Pulihkan data: Jika memungkinkan, pulihkan data dari cadangan yang diambil sebelum serangan. Hal ini dapat membantu mengurangi dampak serangan dan menghindari pembayaran uang tebusan.

- Pertimbangkan untuk membayar uang tebusan: Meskipun pada umumnya tidak disarankan untuk membayar uang tebusan, namun dalam beberapa kasus, hal ini mungkin satu-satunya cara untuk mendapatkan kembali akses ke data terenkripsi. Namun, tidak ada jaminan bahwa membayar uang tebusan akan membuat data dikembalikan atau penyerang tidak akan meminta pembayaran tambahan.

- Meningkatkan keamanan: Setelah serangan berhasil diatasi dan data telah dipulihkan, ambil langkah-langkah untuk meningkatkan keamanan dan mencegah serangan di masa depan. Hal ini dapat mencakup memperbarui perangkat lunak dan sistem, meningkatkan kebijakan dan prosedur keamanan, serta memberikan pelatihan karyawan tambahan dan program kesadaran.

Ada beberapa dekripsi file yang tersedia untuk umum yang dapat digunakan untuk mendekripsi beberapa jenis ransomware tertentu, tetapi mereka tidak dijamin untuk bekerja pada semua kasus. Beberapa contoh dekripsi file yang tersedia untuk umum meliputi:

- No More Ransom: Ini merupakan sumber daya online gratis yang menyediakan alat dekripsi untuk beragam keluarga ransomware. Situs web ini merupakan kolaborasi antara lembaga penegak hukum, perusahaan keamanan siber, dan organisasi lainnya.

- Alat Dekripsi Avast: Avast menyediakan alat dekripsi gratis untuk beberapa jenis ransomware, termasuk AES_NI, Alcatraz Locker, Apocalypse, dan BadBlock.

- Emsisoft Decrypter: Emsisoft menawarkan alat dekripsi gratis untuk beberapa keluarga ransomware, termasuk STOP/Djvu, Nemucod, dan Shade.

Penting untuk dicatat bahwa tidak semua keluarga ransomware dapat didekripsi, dan bahkan ketika alat pengurai tersedia, tidak ada jaminan bahwa alat tersebut akan efektif dalam semua kasus. Selain itu, menggunakan alat dekripsi mungkin memerlukan pengetahuan teknis dan berpotensi menyebabkan kehilangan atau kerusakan data lebih lanjut jika tidak dilakukan dengan benar. Disarankan untuk berkonsultasi dengan ahli keamanan siber atau lembaga penegak hukum sebelum mencoba menggunakan alat pengurai.

Serangan ransomware telah meningkat dalam hal frekuensi, kecanggihan, dan dampaknya selama beberapa tahun terakhir, dan tren ini kemungkinan besar akan terus berlanjut di masa mendatang. Beberapa faktor yang dapat berkontribusi pada penyebaran dan evolusi ransomware lebih lanjut meliputi:

- Penggunaan mata uang kripto yang lebih besar dan metode pembayaran anonim lainnya, yang memudahkan penjahat untuk menerima pembayaran tebusan tanpa bisa dilacak.

- Meningkatnya penggunaan otomatisasi dan kecerdasan buatan oleh para penyerang, yang memungkinkan mereka untuk meluncurkan serangan yang lebih bertarget dan disesuaikan dalam skala besar.

- Eksploitasi kerentanan dalam layanan cloud dan perangkat yang terhubung ke internet, yang semakin meluas karena semakin banyak orang dan organisasi yang mengandalkan teknologi ini.

- Kolaborasi di antara kelompok kriminal dan aktor negara-bangsa, yang dapat berbagi taktik, alat, dan pengetahuan untuk memaksimalkan efektivitas serangan mereka.

- Meningkatnya kecanggihan dan keragaman varian ransomware, termasuk ransomware pengenkripsi file, pencurian data, dan pemerasan ganda.

Ada berbagai teknologi yang dapat membantu memantau dan melawan ransomware. Berikut ini beberapa contohnya:

- Anti-virus and anti-malware software: Alat-alat ini dapat mendeteksi dan menghapus jenis-jenis malware yang dikenal termasuk ransomware, dan juga dapat memblokir akses ke situs web berbahaya dan lampiran email.

- Endpoint detection and response (EDR): Solusi EDR memantau dan menganalisis aktivitas titik akhir, menggunakan algoritme pembelajaran mesin untuk mendeteksi perilaku abnormal yang mungkin mengindikasikan serangan ransomware.

- Intrusion detection and prevention systems (IDPS): Solusi IDPS dapat mendeteksi dan memblokir lalu lintas jaringan yang terkait dengan serangan ransomware, termasuk lalu lintas dari server komando dan kontrol serta domain berbahaya.

- Backup and recovery solutions: Solusi pencadangan dan pemulihan dapat membantu organisasi memulihkan data dan sistem dengan cepat jika terjadi serangan ransomware. Beberapa solusi juga menyertakan fitur seperti cadangan yang tidak dapat diubah, yang mencegah penyerang mengenkripsi data cadangan.

- Threat intelligence: Solusi intelijen ancaman dapat memberikan informasi real-time tentang ancaman ransomware terbaru dan metode serangan, sehingga membantu organisasi untuk melindungi diri mereka sendiri dari serangan-serangan ini dengan lebih baik.

- User behavior analytics (UBA): Solusi UBA dapat menganalisis perilaku pengguna untuk mendeteksi aktivitas mencurigakan yang mungkin mengindikasikan serangan ransomware, seperti pola akses file yang tidak biasa atau upaya mengenkripsi data dalam jumlah besar.

- Security information and event management (SIEM): Solusi SIEM dapat mengumpulkan dan menganalisis log keamanan dari seluruh jaringan organisasi untuk mendeteksi dan merespons serangan ransomware.

Meskipun tidak ada satu teknologi pun yang dapat sepenuhnya mencegah serangan ransomware, menggunakan kombinasi alat dan teknik ini dapat secara signifikan mengurangi risiko dan membantu organisasi mendeteksi dan merespons serangan dengan lebih cepat.

Mencegah serangan ransomware membutuhkan pendekatan berlapis yang melibatkan tindakan teknis dan non-teknis. Berikut ini beberapa langkah yang bisa Anda lakukan untuk membantu melindungi diri Anda dan organisasi Anda dari serangan ransomware:

- Selalu perbarui perangkat lunak: Perbarui sistem operasi, perangkat lunak, dan antivirus Anda secara teratur ke versi terbaru, dan instal tambalan dan pembaruan keamanan segera setelah tersedia.

- Gunakan kata sandi yang kuat: Gunakan kata sandi yang rumit dan unik untuk semua akun Anda, dan pertimbangkan untuk menggunakan pengelola kata sandi untuk membantu Anda mengelola dan membuat kata sandi yang kuat.

- Menerapkan otentikasi multi-faktor (MFA): MFA menambahkan lapisan keamanan ekstra dengan mewajibkan bentuk otentikasi kedua, seperti pemindaian sidik jari atau kode sekali pakai, selain kata sandi.

- Melatih karyawan: Edukasi karyawan Anda tentang cara mengenali dan menghindari email phishing, tautan yang mencurigakan, dan taktik rekayasa sosial lainnya yang digunakan penyerang untuk mendapatkan akses ke sistem Anda.

- Cadangkan data Anda: Cadangkan data penting Anda secara teratur ke lokasi yang aman di luar kantor, dan uji cadangan Anda untuk memastikan data tersebut dapat dipulihkan jika terjadi serangan.

- Batasi hak akses pengguna: Berikan izin minimum kepada pengguna yang diperlukan untuk melakukan pekerjaan mereka, dan batasi hak administratif kepada orang-orang yang dipercaya.

- Gunakan perangkat lunak keamanan: Menerapkan dan memperbarui perangkat lunak keamanan secara teratur, seperti firewall, antivirus, dan sistem deteksi intrusi, untuk mendeteksi dan memblokir aktivitas berbahaya.

- Pantau aktivitas jaringan: Pantau aktivitas jaringan Anda secara teratur untuk mengetahui perilaku yang mencurigakan, seperti upaya masuk yang tidak biasa atau akses file.

Dengan mengikuti praktik-praktik terbaik ini dan tetap waspada, Anda bisa secara signifikan mengurangi risiko serangan ransomware dan melindungi organisasi Anda dari konsekuensi yang berpotensi menghancurkan akibat serangan tersebut.